안녕하세요. 사원 정씨입니다.

오늘은 드디어 LDAP을 이용한 OS 인증 사례의 마지막편이네요 😥

지난번까지로 AIX와 Redhat Linux에서의 설정방법을 설명해 드렸었구요..오늘은 LDAP의 설정에 대해 설명할 계획이에요.

OS에만 아무리 설정한들 정작 사용해야하는 데이터가 없거나 문제있는 데이터라면 인증은 당연히 안될테니 LDAP 역시 무지막지하게 중요합니다!

오늘의 준비물은 LDAP 하나뿐이에요.

역시나 이전부터 말씀드렸던 UnboundID-DS 5.2.0.4 버전이구요.

설치방법은 과감히 생략합니다 😎

LDAP에서 구성되어야 하는 정보는 user정보와 group정보입니다.

OS에 로그인하려면 user와 group이 있어야하기때문에 LDAP에서 user와 group 정보를 만들어서 대체인증을 해주는거지요

그럼 과연 user와 group정보는 어떤 형태로 들어가야하는걸까요?

제가 직접 찍은 스크린샷을 보면서 설명해드릴게요. 스크린샷에서 고객사 정보가 될만한 부분은 삭제했습니다.

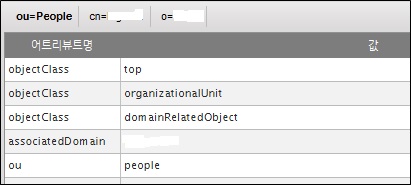

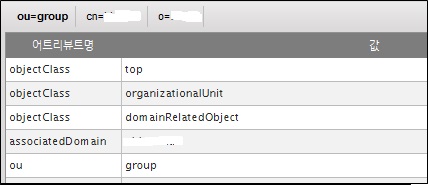

먼저 user 정보와 group 정보를 담을 상위 Entry가 필요합니다. 정보가 담길 그릇이라고 보셔도 되겠네요.

저희 회사의 LDAP Browser인 Paprika에서 본 화면입니다 😆

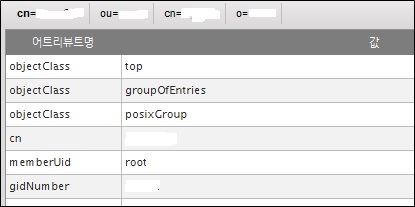

순서대로 group그릇과 user그릇입니다. 별내용 없지요?

실제 group를 명시하는 Entry도 별 내용 없답니다. cn, memberUid, gidNumber만 입력해주시면 되어요 😛 memberuid는 입력하지 않으셔도 무방합니다 ㅎㅎ

하지만 문제는 항상 맨 뒤에 있지요

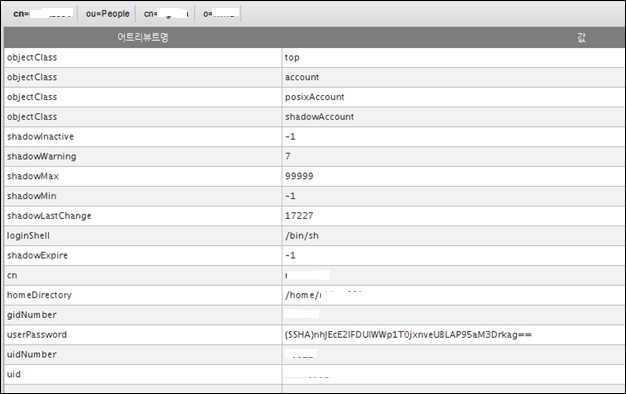

user 정보입니다. 뭔가 많이 복잡하죠?

Objectclass는 account, posixAccount, shadowAccount가 들어가야하고, 그에 따라 내용들을 채워주셔야해요..

하지만 그렇게 어렵지만도 않답니다.

내용들을 꼼꼼히 살펴보시면 어디서 많이 본것같은 느낌을 받으실 수 있을텐데요..

맞습니다. 실은 /etc/passwd 와 /etc/shadow 파일에 들어있는 값들이에요.

그렇다는것은 사용중인 OS의 /etc/passwd와 /etc/shadow 파일을 보고 항목에 맞게 넣어주시면 된다는 말씀이지요 😆

값을 다 넣어주셨다면 이제는 로그인이 가능하실거예요

필요한 기능마다 세부적인 설정을 해주셔야 하지만..

블로그에는 여기까지만 적겠습니다.

굳이 너무 깊게 들어가서 혼란을 드릴 필요는 없을것 같아서요 😀

LDAP을 이용한 OS인증은 여기까지지만 조만간 포스팅은 또 할것같습니다.

아마 가상화폐 투자일기 같은걸로… 😯

감사합니다.